Состоявшиеся в апреле 2019 г. в Таллине киберучение Locked Shields 2019 (“Сомкнутые щиты 2019”) стали крупнейшим мероприятием НАТО в области киберзащиты за прошедшие годы. Принимавшие в них участие команды из 22 стран оттачивали свои навыки по отражению атак на объекты современной инфраструктуры. Причем, одновременно с решением технических задач в комплексе рассматривались стратегические, правовые и медийные аспекты киберобороны государства.

Учения серии Locked Shields (далее также – LS), проводятся Объединенным центром передового опыта киберзащиты НАТО (NATO Cooperative Cyber Defence Center of Excellence, NATO CCDCOE) c 2010 г. Мероприятие направлено на обобщение и систематизацию военной, промышленной и научной экспертизы в данной области. В период с 8 по 12 апреля 2019 г. более 20 “синих команд” („Blue Teams“) обороняли многочисленные и разнообразные IT-системы вымышленной страны от кибератак, проводимых “красной командой” (“Red Team”) условного противника.

Реалистичный сценарий и база киберучения

В основу LS 2019 лег предварительно разработанный реалистичный геополитический сценарий. Полем действий стала группа вымышленных островных государств в Атлантике.

В рамках операции по стабилизации и поддержке участники учения в составе группы быстрого реагирования (Rapid Reaction Teams, RRT) выступали за вымышленного члена НАТО государство “Берилия” (Berylia). Задача этой группы, которую воплощали “синие команды”, состояла в том, чтобы обеспечить киберзащиту Берилии и оказывать ей поддержку по преодолению активных и целенаправленных кибератак извне.

Агрессия против Берилии исходила от соседнего островного государства “Кримсония” (Crimsonia). Кримсония поддерживалась “Антиберилийским сообществом”, насильственной группой внутри кримсонийского меньшинства в Берилии.

Согласно сценарию, Кримсония намеревалась усилить собственное влияние в регионе и дестабилизировать общественную ситуацию в Берилии. Конфликт, которые еще не превысил порог начала обычной войны, в основном проходил в форме кибератак и информационной кампании в средствах массовой информации. Например, за кибератакой на гидротехническое сооружение следовала дезинформационная кампания против населения Берилии.

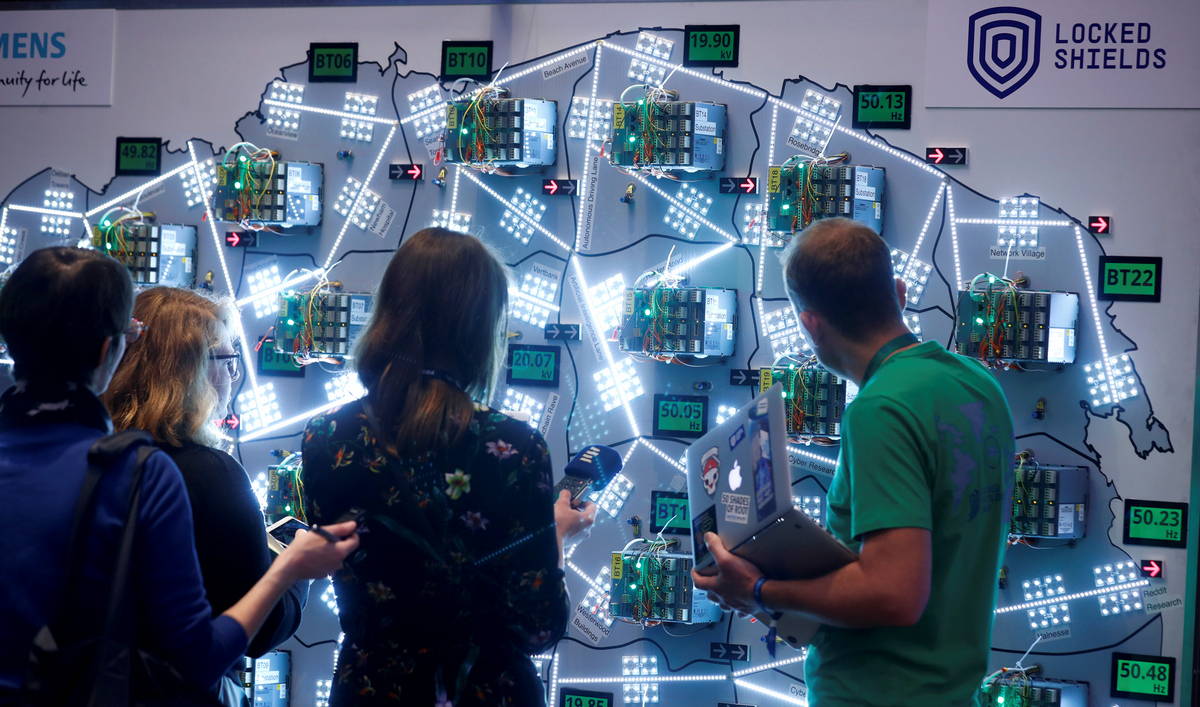

Вычислительный центр

«Военным полигоном», или платформой, на которой ежегодно проводится киберучение LS является оборудованный в Таллинне и принадлежащий ВС Эстонии центр киберзащиты и его вычислительный центр, получивший обозначение Cyber Range (вариант перевода – “кибер зона”).

Для LS на базе Cyber Range ежегодно разворачивается обширная тренировочная сеть. В ее составе около 5 тыс. виртуальных машин, разнообразных клиентов, серверов и сетевых компонентов. В частности, для LS 2019, помимо прочего, была реализована система управления условной водонапорной станцией, а также реальная сеть мобильной телефонии со своим провайдером. Во время учения эти виртуальные и реальные системы стали лигитимными целями противника (“красной команды”).

Для создания в рамках киберучения для всех “синих команд” корректных стартовых условий учебная сеть, обозначенная как “Геймнет” (Gamenet), делилась на одинаковые сегменты. Каждый сегмент обороняла одна “синяя команда”. При этом, не имело значения, где во время учения “синяя команда” находилась физически, поскольку доступ к “Геймнет” в основном предоставлялся через VPN-соединение.

Оперативная база руководства учениями, а также “красной команды” находилась в центре Таллина, в отеле “Лас-Вегас”.

Сложная цветовая гамма киберучения

Согласно замечаниям экспертов, для более полного понимания “Locked Shields”, сначала необходимо разобраться с его специфической гаммой цветов. Поскольку пока “синие команды” работали по всему миру из мест своей постоянной дислокации, в центе управления киберучением в Таллинне находился персонал в красных, белых, зеленых и желтых футболках.

Организованные в “красную команду” злоумышленники из Кримзонии имели задачу поставить обороняющиеся “синие команды” перед новыми, реалистичными, сложными проблемами. Однако, как отмечают специалисты, этот обмен цифровыми ударами атакующая “красная команда” не могла “выиграть”, но не потому, что LS разработано, как оборонительное учение, исключительно для улучшения навыков “синих команд”. Наибольшим вызовом для “красной команды” являлось поддержание прямого постоянного давления на “синие команды”, не перегружая их и не подвергая штрафам.

Управляемые атаки “красной команды”, исходившие из конференц-зала отеля «Лас-Вегас» в Таллине, ориентировались на модели, которые возможны в реальности. Наиболее популярными приемами злоумышленников были стирание веб-страниц и размещение собственных сообщений на сайте противника.

Наряду с этими “относительно безобидными” эпизодами отрабатывались также атаки на элементы энерго и водообеспечения, военные объекты. Стирание сайтов, прежде всего, приводит к значительному ущербу для репутации пострадавшего. Целенаправленная же перегрузка электросети путем манипуляции управляющим оборудованием угрожает уже как боеспособности дислоцированных в затронутой области воинских частей, так и напрямую жизни граждан, например, если затронуты больницы.

“Зеленые” охраняют, “желтые” оценивают

Задача обеспечения технически честного противостояния между “красными” и “синими” возлагалась на IT-экспертов нейтральной “зеленой команды” – стражи киберполигона, ответственной за непрерывность работы “Геймнет”.

Технически LS – это, прежде всего, учение по киберзащите, поскольку IT-системы не существуют исключительно ради самих себя. На этом фоне от “синих команд” на LS 2019 требовалось классифицировать свои технические приемы в контексте описанного сценарии и регулярно предоставлять актуальные “ситуационные отчеты” об обстановке (Situation Reports, кратко – “SitReps”).

По замыслу организаторов, для “синих команд” речь шла о том, чтобы на основе различных одиночных (технических) событий понять намерения противника и оценить последствия его действий для планирования и проведения своих военных операций.

В частности, предполагалось, что имеющая общественный резонанс атака на гидросооружение служит лишь для отвлечения, в то время как фактической целью противника является отключение РЛС для подготовки обычного военного вторжения.

В рамках киберучения оценка степени “осознания ситуации” различными “синими командами” на основе представленных SitReps и присуждение соответственно высоких или низких баллов возлагалась на “желтую команду”.

“Белая команда” руководителей киберучения

Управление учением возлагалось на “белую команду”, в компетенции которой обобщались разнообразные специальные функции.

В частности, некоторые члены “белой команды” имитировали пользователей “Геймнет”. Их задачей было посредством запросов и жалоб симулировать реалистичность взаимодействия между IT-специалистами и рядовыми пользователями. Это происходило эпизодически, чтобы в разгар схватки развить диспут между пользователями и “синими командами”, который требовал внешнего арбитража. Для таких случаев каждой “синей команде” назначался офицер связи, который, находясь в Таллинне, становился посредником между “синей командой” и руководством киберучения.

“Белая команда” осуществляла судейство в ходе учения. В задачу судей, например, входило назначение наказания за нарушение правил и стимулирование хода учения посредством целевых вводных в оперативную обстановку. “Белая команда” комплектовалась юристами, стратегами и профессионалами медиа-сферы.

В рамках LS 2019 во второй половине второго дня учения состоялась автономная закрытая тренировка под кодовым обозначением «Стратегический курс» (“Strategic Track”). Её участниками стали руководители и лица, принимающие решения. Цель тренировки – кибероборона в стратегическом контексте, включая выработку перспективных политико-стратегических подходов.

Независимо от “Стратегического курса”, уже с начала киберучения юристы непрерывно занимались определением правовых рамок действий “синих команд”. Они же консультировали командование вымышленной групп быстрого реагирования относительно допустимости проведения тех или иных мер противодействия.

[sendpulse-form id=”2230″]

Борьба за репутацию

Согласно оценкам экспертов, другим аспектом киберзащиты, который в последние годы получает всё большее значение, является общение с лицами, принимающими решения и общественностью. В рамках LS 2019 для опытных IT-специалистов отработка взаимодействия между прессой и командованием быстрого реагирования стала довольно необычной сферой деятельности.

Случалось, что вскоре после успешного поглощения сайта “красной командой” журналист связывался с пострадавшей “синей командой” и требовал официального заявления о прошедшей кибератаке. Вызов для “синей команды” состоял в том, чтобы одновременно и отразить кибератаку, и выстоять в контексте связей с общественностью, не нанеся слишком большого ущерба собственной репутации.

Качество внутреннего взаимодействия в команде между “технарями” и специалистами СМИ (в идеале находящимися непосредственно в составе “синей команды”) часто определяло, последует ли за успешной кибератакой также и катастрофа в сфере PR или нет.

Следствием такой сложности и многоплановости киберучения стало то, что профессиональная “синяя команда” могла иметь в своем составе до 40 чел. и подразделяться на под-команды согласно специализации участников.

“Синяя команда” Германии

Так, в ходе LS 2019 немецкая “синяя команда” действовала из военного городка ВВС в г. Кельн-Ван (Köln-Wahn). Помимо обязательных IT-специалистов в неё входили юристы и профессионалы СМИ.

В частности, в составе “синей команды” Германии обороной IT коммуникаций Берилии занимались:

- специалисты службы реагирования на инциденты центра кибербезопасности бундесвера (Incident Respondern des Zentrums für Cyber-Sicherheit der Bundeswehr);

- системные администраторы трех IT-батальонов;

- военнослужащие центра управления воздушными операциями ВВС;

- IT-криминалисты центра кибер-операций (Zentrum Cyber-Operationen) Командования стратегической разведки бундесвера.

Дополнительно немецкая “синяя команда” усиливалась сотрудниками Федерального ведомства по безопасности в области информационных технологий (Bundesamtes für Sicherheit in der Informationstechnik), которые проводили экспертизу в области промышленных систем управления.

Особенностью немецкой команды стало участие в ней не только военнослужащих бундесвера и сотрудников органов федеральной власти, но также и представителей промышленности и науки. Например, в немецкой команде, среди прочего, работал персонал компаний Symantec и Siemens.

Краткие итоги

Киберучение Locked Shields – не единственное техническое мероприятие по киберзащите. Однако, по мнению специалистов, CCDCOE удалось в концепции учения увязать сложные технические аспекты со стратегическими, правовыми и коммуникативными вызовами. Кроме того, LS 2019 позволило напрямую сравнивать общие и специальные показатели 22 “синих команд”.

Согласно публикациям, в общем рейтинге LS 2019 победила Франция, опередив Чехию и Швецию. “Синяя команда” Германии оказалась на восьмом месте, но в четвертый раз подряд получила специальный рейтинг «IT-криминалистики».

Благодаря высокой частоте кибератак, профессиональной организации со стороны NATO CCDCOE, а также неформальной атмосфере LS 2019 получило высокую оценку многих участников.

По материалам журнала “Europäische Sicherheit & Technik”

Ваши комментарии